Ученые выявили новый способ прослушки смартфонов с ОС Android

Исследователи из США поделились информацией о возможной уязвимости широкого спектра смартфонов с ОС Android 13 и выше. Они выяснили, что прослушка разговоров может вестись без непосредственной записи звука, для чего необходимы разрешения системы. Новый способ предполагает лишь обеспечение доступа к стандартному сенсору, имеющемуся почти у всех актуальных устройств.

Необычная методика прослушивания была названа EarSpy. Она сосредоточена на фиксации показателей акселерометра, которые появляются при микровибрациях разговорного динамика. Отмечается, что уязвимость имеется в сравнительно новых моделях устройств, поскольку старые смартфоны не имеют достаточно мощных динамиков. На результат прослушки также влияют размещение компонентов внутри корпуса смартфона и качество его сборки.

В качестве «подопытных» экземпляров были использованы аппараты OnePlus 7T и OnePlus 9. В процессе тестирования через динамики был воспроизведен фрагмент записи речи, одновременно утилита Physics Toolbox Sensor Suit фиксировала показатели акселерометра. Далее результаты обрабатывали через нейросеть, обученную на примерах множества семплов ручной «расшифровки» человеческой речи.

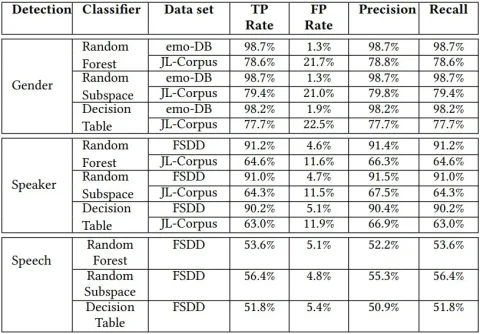

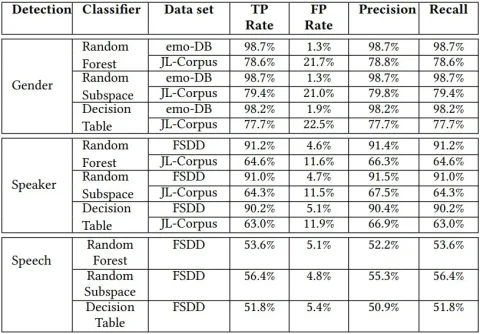

На устройстве OnePlus 9 в 88,7% случаев был правильно определен пол говорящего, идентификация личности была правильной в 73,6% случаев, а конкретных слов – от 33,3% до 41,6% случаев. Точность определения тех же параметров для OnePlus 7T составляла от 77,7%, 63% и 51,8% соответственно.

Исследователи еще не нашли подтвержденных фактов использования подобной методики прослушки. Для профилактики появления подобной угрозы конфиденциальности они советуют снижать громкость динамика.

OnePlus 9

Необычная методика прослушивания была названа EarSpy. Она сосредоточена на фиксации показателей акселерометра, которые появляются при микровибрациях разговорного динамика. Отмечается, что уязвимость имеется в сравнительно новых моделях устройств, поскольку старые смартфоны не имеют достаточно мощных динамиков. На результат прослушки также влияют размещение компонентов внутри корпуса смартфона и качество его сборки.

Приложение Physics Toolbox Sensor Suite

В качестве «подопытных» экземпляров были использованы аппараты OnePlus 7T и OnePlus 9. В процессе тестирования через динамики был воспроизведен фрагмент записи речи, одновременно утилита Physics Toolbox Sensor Suit фиксировала показатели акселерометра. Далее результаты обрабатывали через нейросеть, обученную на примерах множества семплов ручной «расшифровки» человеческой речи.

OnePlus 7T

На устройстве OnePlus 9 в 88,7% случаев был правильно определен пол говорящего, идентификация личности была правильной в 73,6% случаев, а конкретных слов – от 33,3% до 41,6% случаев. Точность определения тех же параметров для OnePlus 7T составляла от 77,7%, 63% и 51,8% соответственно.

Исследователи еще не нашли подтвержденных фактов использования подобной методики прослушки. Для профилактики появления подобной угрозы конфиденциальности они советуют снижать громкость динамика.

Комментариев пока нет :(